想靠免费代理省钱?先搞清楚这 4 类常见坑

一、先问一句:你到底想拿免费代理干什么?

大部分人在搜「免费代理 / free proxy」的时候,脑子里其实就一句话:

能不能先别花钱,把眼前这个事先搞定?

大概会集中在这几类用法:

- 学校 / 公司 / 地区有封锁,临时要打开一个被挡的网站;

- 写爬虫 / 小脚本,想先用一批免费 IP 练手、试试效果;

- 做店群 / 多账号运营,心想「先用免费线路跑一阵子,稳定了再说」;

- 想试试所谓的「住宅代理 / ISP 代理」,但暂时不想马上付费。

这篇文章不是来就劝你「别用免费」,而是想把两件事说清楚:

- 免费代理在哪些任务上“还能用”,哪些用法其实是在拿账号和钱做赌注;

- 如果你现在预算确实紧,怎样用更现实的方式把风险压到你能接受的范围。

看完以后,你可以照着最后那份自检清单,一条条对照自己现在的用法,不需要谁替你拍板。

二、免费代理:能用和不能用的边界

1. 哪些情况“勉强能用”?

不是所有事情都必须上付费线路,有些活用免费代理先顶一下也说得过去,前提是你心里清楚:你是在用稳定性、安全性换钱。

比较适合交给免费代理去做的,大致是这些「只看内容、不登录、不心疼」的用法:

- 浏览 / 不登录的访问

- 查资料、看新闻、看技术文档;

- 不登录任何账号,不输密码,不绑支付方式。

- 低频、小规模的爬虫 / 自动化 Demo

- 比如写个简单的 Python 爬虫,先用免费 IP 抓个 50~100 条数据,看看逻辑跑得通不通;

- 掉线了就重跑,不指望它次次都成功。

- 一次性绕过简单限制

- 偶尔在学校 / 公司网络里打开一个被拦的网页;

- 用完就关,不把它设成「长期默认出站」。

这些用法的共同点是:真出点问题,最多就是页面打不开、脚本多跑几次,不会把账号、余额、客户数据一起搭进去。

2. 哪些情况等于“基本不能用”?

下面这些,如果你还想靠免费代理省钱,基本就是在「把资产推到桌面上赌博」:

- 电商店群、多店铺运营

- 各平台卖家中心、收款账户、发货后台;

- 一组店铺能养几年,一条免费 IP 可能几天、几个小时状态就变了。

- 社交矩阵、广告账户、品牌主账号

- TikTok / Facebook / Instagram / Google Ads / X 等;

- 尤其是已经过审核、绑卡、长期投放的那一批号。

- 任何牵扯钱和身份的「主账号」

- 银行 / 支付 / 主邮箱 / 公司管理后台;

- 一旦被盗或被封,损失是按年算的,不是按 IP 算的。

例子:

一个做跨境电商的三人小团队,用随便搜来的免费代理登录 8 个店铺。三个月后,这段出口被各种脚本、爬虫一起滥用,平台开始对这整段 IP 提高风控等级。结果是:原本正常的店铺也被打进「高风险」,验证码暴增、提现审核变严,其中 2 个号在大促前夕直接被限权。

——在他们看来是「我没干坏事」,在平台看来就是「脏出口 + 可疑行为打包出现」。

对这类事情来说,“省下来的那点代理费”和“出事之后的恢复成本”压根不在一个量级。

如果你是负责人,很适合给自己定一条红线:这些账号一律不上来路不明的免费出口。

三、第 1 类坑:安全与隐私——数据在谁手里,你其实不知道

很多人觉得自己做得挺安全:浏览器里有「https」小锁,心里就踏实了,觉得至少内容是加密的。

现实比这个复杂得多。

1. 免费代理到底能看到什么?

只要你的流量经过对方的机器,哪怕只是转发,对方至少能看到:

- 你访问了哪些域名、URL;

- 访问的时间、频率、User-Agent 等各种指纹信息;

- 在未加密或被劫持的时候,甚至能看到完整请求内容。

像 Cloudflare 面向开发者的文档里就写得很清楚:HTTP 请求是明文传输的,而 HTTPS 本质上就是「HTTP + TLS 加密和校验」,主要为了保护登录、支付这类敏感数据不被中途窃听和篡改(可以参考 Cloudflare 的 What is TLS? 和 What is HTTPS? 这两篇说明文档)。换句话说,凡是没被 TLS 好好保护住的部分,对传输路径上的任何一跳来说,基本都是「看得见、摸得着」的东西。

如果对方愿意动手脚,还可以:

- 在页面里塞广告、脚本和各种第三方统计;

- 替换下载链接,把你导向其它站点;

- 对你发出去的请求做细微修改,让你排查问题排到怀疑人生。

所谓「中间人攻击」(MITM / on-path attack),说白了就是攻击者坐在你和网站中间,一边收一边改。Cloudflare 在介绍 on-path attacker 的文章里也把这种攻击模式当成重点威胁模型,安全社区基本都是按高危在对待。

2. 密码、Cookies、会话,都可能被完整记录

在免费代理上输账号密码,主要会踩两类雷:

- 明文风险

- 访问的是 HTTP,或者 APP 内部用了不安全的请求方式;

- 这些东西对代理运行方来说,就像摊在桌面上的试卷。

- 中间人风险

- 对方伪造证书,让你误以为自己连的是安全网站;

- 你这边看见的是绿锁,它那边拿到的已经是解密后的明文。

例子:

有些公司内网会给员工装「安全证书」,本质就是在本地解密 HTTPS,看一眼流量里有没有奇怪的东西。这在企业内部是有约束、有审计的。但如果你把类似的解密能力交给一个完全不了解背景的免费代理,就等于把所有密码、Cookies、访问记录交到了陌生人手里。

对普通用户来说,最实用的一条规则很简单:

用免费代理的时候,不登录、不绑卡、不改密码,不动任何「出事会心疼」的账号。

做到这一点,你不用真的懂多少协议,也已经把大半的安全风险挡在门外了。

如果条件允许,最好把「随便看看」和「重要账号」的流量彻底拆开,比如在系统 / 浏览器里单独配一条只负责低价值访问的 HTTP 代理,让敏感操作走另一套更可控的出口。

四、第 2 类坑:账号和多账号——最容易被搞坏的不是电脑,而是号

从业务的角度看,免费代理最大的隐形损失,其实都砸在「账号体系」上。

1. 账号会出现什么异常信号?

长期用免费出口登录,各种账号很容易开始出现这些情况:

- 验证码次数肉眼可见地变多,点什么都要滑块;

- 后台三天两头提示「发现异常登录」「怀疑账号被盗」;

- 几个原本独立的账号,在同一时间段一起被限权、降权甚至封禁。

这其实已经是在提醒你:

平台把这段常用出口,归到了高风险区域。

大型云厂商自己也做类似事。比如 AWS WAF 有基于「IP 声誉列表」的托管规则,用来识别和拦截来自已知恶意 IP 的请求。各大平台在内部也会维护自己的黑名单 / 灰名单逻辑,和你是不是好人没关系,只看这批 IP 整体的行为记录干净不干净。

2. 为什么免费出口特别容易踩风控?

主要有这几层原因叠加在一起:

- 共享的人太多

- 你在上面登录店铺,有人在扫数据,还有人在爆破密码;

- 平台看到的是整段 IP 的综合表现,不会专门替你拆开看。

- 历史「前科」太多

- 免费列表在网上公开流转,谁都能拿去用;

- 被各种机器人、脚本滥用过几轮之后,很容易整个被标为「重点关注」。

- 多账号混在同一条线,天然像「同伙」

- 一堆账号反复从同一段出口登录;

- 访问时间、频率、地理信息重合度很高,很容易被合并进同一个风险集群。

例子:

某个团队运营着 20 多个海外社媒号,为了省钱,所有账号统一走同一个公开免费代理列表。刚开始只是验证码多一点,大家还能忍。半年后,有 6 个号因为和那段 IP 上的其它可疑行为「绑在一起」,被一锅端进限权名单。申诉的时候平台只给了一句「综合风险偏高」,没兴趣帮你拆开看谁是谁。

如果你是做多账号、店群这一类,真的很值得给自己定一条铁律:

正式运营的账号,只走来源清晰、可以追责的出口,不走来路不明的免费线。

对于要长期养起来的店铺、广告、业务后台,可以考虑给登录专门配一组相对稳定的机房 IP,例如单独规划一条稳定机房登录线路,让免费出口永远待在「测试」「随便看看」那一边。

五、第 3 类坑:效率和时间成本——看似不要钱,其实巨浪费时间

表面上看,免费代理最大的优点是「不用花钱」。

但只要你真靠它跑一点严肃的东西,很快会发现另一面:你开始花大量时间在「救火」和「捡 IP」。

1. 使用体验:慢、挂、说没就没

用过公开免费列表的人,大多都会遇到这些情况:

- 打开一个简单页面要等好久,动不动就超时;

- 昨晚测着好好的 IP,第二天一早一大半挂掉;

- 同一个接口,有时候能跑,有时候一连串报错。

偶尔查个网页凑合还行。

一旦变成每天要跑数据、要看报表、要做监控,这种不稳定就开始真金白银地消耗你的时间。

例子:

有个开发者写了个价格监控脚本,一开始图省钱,用免费 IP 跑。上线一周后发现:每天大概有 30%~40% 的请求因为代理问题失败,自己一半时间都在看日志、换 IP、重跑任务。最后算了下:如果用一小段稳定代理,每个月花不了几个钱,却能省下每天那一两个小时的瞎折腾。

2. 你到底在「免费」什么?

在爬虫 / 自动化项目里,你很容易把时间花在这些事情上:

- 写一堆检测脚本去轮询免费 IP 到底还活着没有;

- 日志里充斥着「连接失败」「超时」「目标拒绝连接」;

- 每次结果不对,都得先排查是脚本有 bug,还是代理抽风,还是目标网站变了。

如果你把这些时间折成人工,再和一小段付费代理对比,往往会发现:

你不是在免费拿 IP,而是在拿自己的时间去填别人不要的线路。

更健康的用法是:

- 学习 / Demo 阶段,用免费代理练手无妨;

- 但只要任务变成「每天都要跑」的工作,就给它换成一条可控的线路,比如先上一小组动态机房代理池,让「失败重试 + 抢救任务」不再是你每天的主业。

六、第 4 类坑:迁移和升级成本——早晚要换,拖得越久越疼

很多人一开始会想:

「先用免费顶着,等赚到钱再升级线路。」

听着挺合理,但中间有两道坎,很多人一开始根本没算进去。

1. 从免费到付费,中间的“断层”

当你从一批免费出口切换到一批干净出口时,平台这边看到的是:

- 登录 IP 段、地区、行为模式突然换了一批;

- 原来集中在某些「脏出口」上的行为,一下子全部消失;

- 新线路上短时间内出现了一堆「旧账号」的首次登录。

这对风控系统来说,很可能就是一个「需要重新评估」的信号。

如果你之前的操作本身就比较激进,这种断层特别容易引发额外审核。

2. 技术栈上的改造成本

另一个常被忽视的点是技术侧:

- 早期脚本可能是按照「免费 IP 列表」的格式写死的;

- 没有单独抽出一个统一的「代理管理层」;

- 要接入商业代理池时,才发现账号路由、地区、协议、限速这些维度都没设计。

结果就是:

不是简单把 IP 换一下,而是整个代理模块得重写一遍,旧脚本要么重构、要么丢掉。

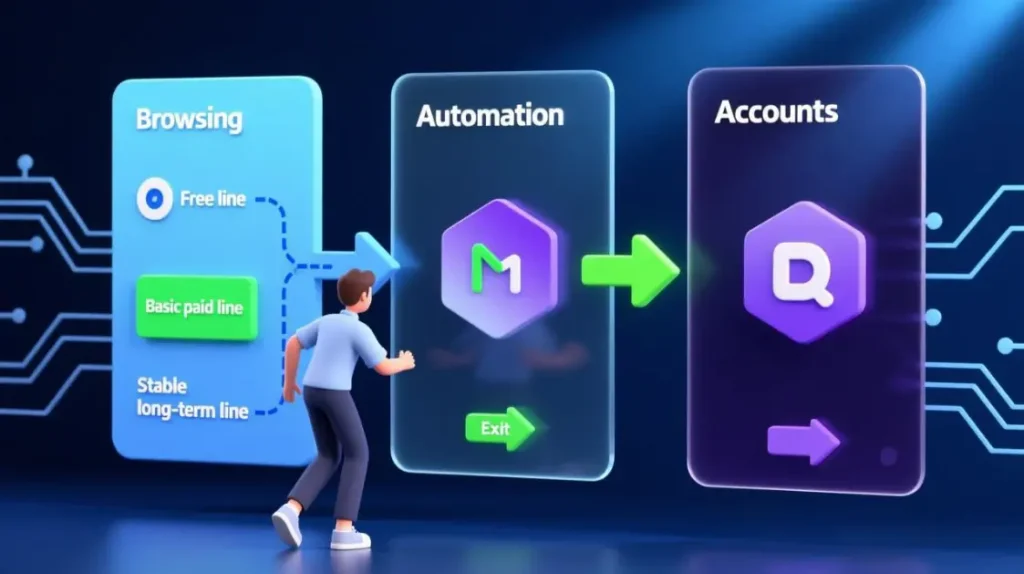

更稳妥的做法其实很简单:一开始就按「测试线 → 过渡线 → 长期线」来搭骨架:

- 测试线:允许用免费出口,只跑 demo 和实验;

- 过渡线:用小容量的付费机房 IP,承接早期的小规模业务;

- 长期线:给有价值的账号准备稳定、可追踪的出口,比如按国家 / 区域绑一小组长期静态住宅 IP,之后只扩容,不推倒重来。

这样设计的好处是:

就算你现在只能负担一个很小的付费配额,将来升级也只是扩一扩配置,而不是连业务逻辑一起大修。

七、给自己的「免费代理使用规则」(可以直接照着做)

最后不讲道理,直接给一套可以落地的做法。

1. 先把自己现在在干的事分一分

拿个文档,把你依赖代理的事情列出来,粗分三类:

- 浏览 / 查资料

- 爬虫 / 脚本 / 自动化任务

- 账号相关操作(登录、改设置、投放、资金)

然后对每一类,标记一下你现在用的是:

- 本机直连;

- 免费代理;

- VPN;

- 某条固定的付费出口。

这个动作本身,就能帮你发现不少「该慎重的地方一直在走免费线」。

2. 三条尽量不要妥协的硬规则

- 凡是牵扯钱、身份、店铺、广告的账号,一律不上免费出口。

- 包括主邮箱、支付账户、广告管理、店铺后台。

- 爬虫 / 自动化,只要变成“每天要跑”的活,就换成可控出口。

- 前期可以用很小配额的住宅或机房 IP;

- 目标是让你不再每天花大量时间救失败任务。

- 免费代理,只留在「出了问题随时可以不要」的那一侧。

- 临时查网页、练手脚本、一次性绕过限制可以继续用;

- 但别让它变成你所有业务的默认出站路由。

3. 现在就能动手做的两件小事

- 1:把浏览器 / 工具里的「默认代理」设定过一遍

- 标清楚:哪个是测试用,哪个是业务用;

- 避免业务工具误连到测试出口。

- 2:按协议和用途把出口分一分

- 例如让底层脚本、爬虫统一走一条可控的 SOCKS5 代理链路,

浏览和登录走另一套配置; - 这样某条线出问题时,你至少知道该从哪一块开始查。

- 例如让底层脚本、爬虫统一走一条可控的 SOCKS5 代理链路,

最后,只说三句

- 免费代理本身不是什么洪水猛兽,真正决定风险的是——你让它去干什么。

- 真正的省钱,是把「便宜流量」和「贵重资产」拆开,而不是把所有东西一股脑丢到免费线路上。

- 从现在开始,你至少可以先做两件事:给任务分级、给出口分线——这是任何规模的团队都负担得起的基本安全线。